O objectivo deste artigo é explicar o que é phishing, expor alguns dos esquemas fraudulentos mais comuns (com exemplos) e partilhar dicas no que diz respeito à vigilância e identificação de possíveis ataques de phishing.

Índice de conteúdos

- O que é o phishing?

- Emails e páginas web falsos

- Pré-visualizar links em segurança

- Passwords

- Sobre HTTPS (o famoso “cadeado verde”)

- Erros 404 e redireccionamentos

- Resumo

- Reagir a um ataque de phishing

- Recursos úteis

- Isto é scam/phishing? Posso ajudar?

- Leituras adicionais

O que é o phishing

Dá-se o nome de phishing a uma tentativa de roubo de identidade de alguém por meios digitais (online). A situação envolve um agressor (ou phisher) que tenta obter os dados pessoais da vítima ao fazê-la acreditar que está a ser abordada pela entidade oficial com a qual tem uma relação enquanto cliente ou usufrutuário (e.g. número de cartão de crédito, utilizador e password do banco online, password do nosso email, etc.).

O phishing explora a nossa confiança, ignorância, e/ou distracção. O seu sucesso pode resultar de uma falta de atenção momentânea da nossa parte, de pouca preparação/educação em termos de segurança em meios digitais, e/ou até de uma despreocupação associada à crença de que estamos preparados (ou que é algo que só acontece aos outros).

Princípio a reter: não podemos culpar seriamente seja quem for pela sua ignorância ao ser vítima de um ataque de phishing.

Embora a maior vulnerabilidade em situações de fraude seja frequentemente o interveniente humano, é responsabilidade das organizações investir na formação dos seus membros com o intuito de fortalecimento de toda a estrutura organizacional perante potenciais situações de risco do género.

Enquanto indivíduos, no entanto, apenas podemos prestar contas pela indiferença e negligência perante o assunto. Isto é, saber que existe e não nos preocuparmos por estar minimamente informados. Por outro lado, podemos argumentar que temos responsabilidade ao cair numa armadilha destas, embora não consiga deixar de ver a vítima como inocente, sobretudo quando apanhada num momento de distracção ou ignorância.

A primeira coisa que um phisher explora é a nossa confiança.

Um agressor online explora a nossa confiança. Alguns esquemas fraudulentos envolvem capacidades de programação complexas, enquanto outros utilizam sobretudo astúcia e algum “talento” para a mentira. Independentemente do que um agressor consegue ou não fazer tecnicamente, o seu primeiro alvo é a nossa confiança.

Nenhum indivíduo está realmente imune a um ataque fraudulento, e o mesmo aplica-se às organizações. Um tipo particular de phishing, o spearphishing, ocorre quando um agressor identifica alvos específicos dentro de uma organização. Assumindo a identidade de alguém com um cargo elevado, explora vulnerabilidades humanas para alcançar o seu objectivo (a empresa SnapChat foi vítima de spearphishing no início de 2016, por exemplo).

Seja como for, a maioria dos esquemas de phishing começam com uma simples mensagem convidativa.

Emails, SMS e páginas falsas

Antes de descrever o email que o scammer envia, há uma pergunta que todos nós fazemos a certa altura: como é que descobrem o meu endereço de email? Passo a resumir as formas mais frequentes:

- Adquire, não necessariamente de forma legal, uma lista extensa de endereços obtidos de modo fraudulento, através de entidades terceiras (parceiros de marketing) que têm acordos comerciais com as empresas cujos serviços utilizamos.

- Consegue-o através de programas de “colheita” extensiva que rastreiam a Internet. Uma vez publicado um email, é complicado evitar que vá parar às mãos de spammers.

- “Programas-dicionário” que geram milhares de possíveis combinações de endereços de email em minutos (este método é, no fundo, utilizar software para adivinhar). Utilizam primeiros nomes, apelidos, em vários idiomas, combinações com ano, mês, dia, etc. Este ataque é conhecido como brute-force attack, ou força bruta.

Também podem haver situações de phishing “a dobrar”… Imaginemos o seguinte cenário:

- Phisher obtém uma lista com os números de telefone de altos cargos de uma empresa

- Cria o seguinte modelo de mensagem SMS para enviar à lista de números que obteve (o link no exemplo abaixo é seguro):

GOOGLE SECURITY. An illegal attempt to access your Gmail account was detected. You have 24 hours to verify your account at bitly.com/2C6AhOV- O link que o phisher coloca na mensagem leva a uma página em tudo semelhante à de início de sessão do Gmail.

- No entanto, a URL dessa página não será certamente da Google. Se a pessoa não prestar atenção e proceder com o login, acabou de dar ao phisher o seu email e password.

- Este pode agora fazer várias coisas: mudar a password de acesso, excluindo o verdadeiro dono da sua própria conta; aceder à conta em horas mortas de modo a validar inícios de sessão de IPs estranhos e de modo a ganhar acesso a outras plataformas onde a vítima tenha conta; etc.

Podemos perguntar “mas quem é que cai numa coisa destas?”… a resposta será: alguém, num momento de distracção ou ignorância. Pelo menos é o que o agressor espera.

Vejamos mais exemplos.

Phishing por email

Um ataque comum de phishing consiste num email com estrutura e estética semelhantes às da organização pela qual quer fazer-se passar. Além do design, há que prestar atenção ao remetente.

Endereço parecido…

O endereço de email que o agressor utiliza pode assemelhar-se com o que esperamos. O primeiro erro que a vítima comete nesta situação está correlacionado com a fraca educação que possa ter nestas matérias. Portanto, é um erro sensorial e frequentemente inconsciente.

Por outras palavras: o email a partir do qual o phisher nos escreve pode ser muito parecido com o que esperaríamos da entidade pela qual se faz passar.

Se geralmente o serviço que utilizo envia emails através de exemplo@pedrosaurus[.]com, o phisher poderia registar um domínio muito parecido e criar o endereço de email exemplo@pedrossaurus[.]com.

…ou o mesmo endereço

Uma campanha de phishing também pode ser enviada a partir de um email “real”. Estes são casos em que o endereço realmente é o da vítima em questão: a conta está comprometida, isto é, o agressor já tem controlo sobre a mesma.

Um caso diferente e mais perigoso é quando nem temos a “oportunidade” de cometer o erro sensorial descrito acima (quando o endereço é diferente do autêntico), e o agressor nos escreve um email disfarçado (conhecido como spoof), ou seja, parece ser o email autêntico.

No seguimento do exemplo no caso anterior, o remetente parece ter-nos escrito a partir do endereço [email protected]. A artimanha aqui é o endereço reply-to por detrás do mesmo. Ou seja, se decidirmos clicar em Responder ao email, o verdadeiro email do remetente revela-se. Tenha atenção e tente verificar se é realmente a verdadeira entidade quem lhe escreve caso receba um email minimamente suspeito.

Consulte os links úteis no final do artigo para ler mais sobre email spoofing.

Há várias pistas para identificar um ataque de phishing ao analisar o discurso ou tom do texto. Por exemplo, se o email inclui um pedido urgente de algum dado confidencial de uma conta sua, escrito até dramaticamente, suspeite.

Como detectar um email de phishing? Em geral, a mensagem recibida contém um ou vários dos seguintes elementos:

- Call-to-action (trad. “chamada-à-acção”) para aceder a uma conta, rever/activar segurança, fazer pagamento, etc. Neste caso o phisher pode mencionar que a sua conta está comprometida de alguma forma, que tem um pagamento a receber, ou que tem de actualizar algum dado da sua conta de modo a evitar perder a mesma.

- Apelo à urgência (“urgentemente”, “assim que possível”). Esta acção que lhe é solicitada geralmente tem de ser realizada com grande urgência, dentro de N horas, etc. Caso contrário, a sua conta será cancelada/eliminada, perderá o dinheiro, etc.

- Má gramática. Texto com espaços antes de vírgulas, com erros gramaticais evidentes (frases mal construídas, pontuação, conteúdo que não faz sentido, etc.).

- Sem qualquer referência explícita à sua conta. Em geral o phisher não conhece o nosso número de cliente/contracto, a referência da encomenda, ou qualquer dado específico e que faça parte da relação entre nós e a organização.

- Falta de personalização: não se dirige a si pelo nome. Isto é muito relativo porque muitas empresas ainda adoptam comunicações demasiado genéricas. No entanto, a maioria dos emails de phishing começam com uma saudação genérica como “Estimado(a) cliente”. Raramente conhecem o nosso nome, pelo que não utilizam uma mensagem personalizada como seria de esperar que a empresa autêntica fizesse.

Para mais um exemplo, uma tentativa de phishing em nome do banco Millennium bcp.

Design igual ou semelhante

Além do texto, o outro elemento que o agressor utiliza para nos enganar é o design do email: há que assegurar que a componente estética do email é igual ou parecida com o autêntico, certo?

Veja o seguinte exemplo de phishing:

Temos de prestar atenção a isto mas não temos realmente culpa se desconhecemos qual é o formato certo da empresa X. Não obstante, raramente são completamente idênticos aos da organização real (isto também pode notar-se no texto).

Regra a reter: se é um email não solicitado, ou inesperado, apague.

Pedem-me para mudar urgentemente a password do Twitter, sendo que eu não tentei mudá-la? Tudo bem… mas não vou clicar no link desse email para fazê-lo: vou aceder normalmente ao site real, https://twitter.com, e altero a password.

Ou seja… se é solicitada alguma acção urgente da sua parte, sobretudo se esse pedido não aparece por consequência de uma acção prévia (e.g. login de outro computador ou endereço IP), não utilize os links no email: simplesmente aceda ao site real normalmente, e/ou contacte a organização de modo a esclarecer o assunto.

Phishing por SMS

Embora uma SMS seja por natureza mais curta em termos de conteúdo, as mesmas regras aplicam-se.

Vejamos o seguinte exemplo de SMS a fazer-se passar pela empresa MediaMarkt:

Parece ridículo… qualquer um de nós sabe se encomendou alguma coisa online, ou não, certo? Por muito estúpido que pareça, contudo, aqui a jogada parece ser aposta máxima na urgência da mensagem de modo a estimular a curiosidade da vítima para que carregue no link, para que descubra o que é esta “entrega”.

“Eu abri para ver o que era mas não carreguei em nada e fechei logo a página!”

Já fez mal. Ao carregar num link destes podemos ser levados a um domínio malicioso onde um script/código instala malware no nosso dispositivo móvel, por exemplo. Esse software malicioso depois possibilitará ao phisher um acesso directo ao nosso aparelho.

Atenção que a maioria das grandes marcas nacionais costumam ser utilizadas em campanhas de phishing. Por exemplo, nos supermercados há várias campanhas fraudulentas em nome do Continente, Pingo Doce, etc.:

Não clique no link: pré-visualize primeiro

Seja para que propósito for, o email de phishing muito provavelmente incluirá um link que nos é pedido seguir (sob a forma de botão ou o URL/texto simples), como se vê nos exemplos supra.

Independentemente de quão realista e/ou dramático o texto do email possa ser, a regra de ouro aqui é simples: não clique no link.

Não importa quão grave e/ou urgente é o que lhe pedem. Não clique.

- Tem de clicar para aceder à sua conta urgentemente de modo a que não a desactivem? Não clique. Aceda ao site real, faça login em segurança, e veja se tem notificações. Uma empresa só eliminará a sua conta se você cometer fraude ou algo ilegal na plataforma, pelo que estes casos cheiram sempre a esturro. Em caso de dúvida, contacte o apoio a clientes da empresa.

- Clique para receber prémio/reembolso/desconto/etc. Pode ser que seja um email legítimo (de um supermercado, por exemplo), embora seja raro. Vá ao site oficial e/ou pré-visualize o link do email em segurança (ver secção seguinte) de modo a verificar se é mesmo da empresa autêntica. Em caso de dúvida, ignore ou contacte apoio a cliente.

- Etc.

A maioria dos navegadores de Internet já ajudam bastante a evitar links fraudulentos. No entanto, se passar o cursor do rato por cima de um texto ou botão com link, ser-lhe-á mostrado o mesmo no canto inferior esquerdo da janela do navegador:

No entanto, passar com o rato no link arrisca-se um clique acidental. A minha recomendação é copiar para pré-visualizar.

Com o botão secundário do rato, geralmente o do lado direito, copie o link (atenção, não é a opção “Copy” mas sim “Copy Link Address” ou semelhante). No caso de um telemóvel/smartphone, pode deixar o dedo em cima do link durante 1-2 segundos e ser-lhe-á apresentada a opção de copiar e/ou ver o URL completo.

O site que utilizo e recomendo para pré-visualizar um link é o urlscan.io. Basta copiar e colar o link e o site encarrega-se de bisbilhotar por nós em segurança, e até nos mostra uma imagem do que encontra:

Sobre passwords

Esteja o fim das passwords por perto ou não (creio que não), a minha recomendação é que utilize palavras-chave fortes.

Nem sempre é fácil entender o que constitui uma password forte e segura, no entanto…

Se alguma das suas passwords consta desta lista, mude-a imediatamente.

Características de uma password forte

- Utilização única. Isto é, uma password que não utilize em mais nenhuma plataforma/serviço.

- Difícil de adivinhar.

- Suficientemente longa. Embora o número de caracteres não seja suficiente enquanto critério único, continua a ser frustrante ver plataformas que o restringem (máximos de 8, 15, etc) por algum motivo. A password “superman123456shadowmaster” é tão insegura como “hello2019”, por exemplo.

Hoje em dia também existem vários serviços de gestão de passwords mais seguros do que não tê-los. Como diz o Troy Hunt:

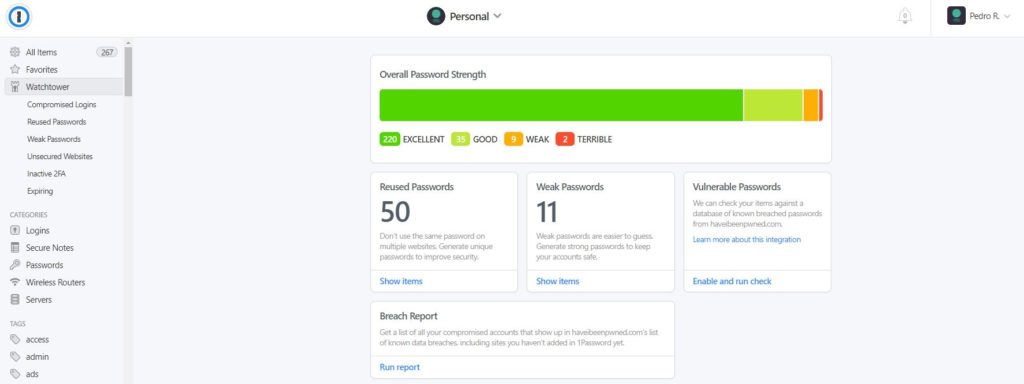

Um gestor de passwords é um salva-vidas. Pessoalmente utilizo o 1Password (no passado também cheguei a utilizar o Dashlane). Há vários serviços (e.g. LastPass ou Enpass) mas não posso realmente atestar já que nunca os utilizei.

No entanto, e de modo a demonstrar o que é e para que serve, estou bastante satisfeito com o 1Password: poupo uma data de tempo, paciência e esforço desnecessário sempre que tenho de criar ou encontrar uma password.

Além disso, mostra-me quais passwords tenho repetidas, quais são fracas, quais são vulneráveis (i.e. que já foram expostas numa fuga de informação divulgada publicamente), entre outras características.

Vantagens do gestor de passwords

- Criamos passwords únicas e extremamente seguras. E se tiver alguma repetida (como na imagem acima), o serviço soa o alerta.

- Mais seguro do que qualquer método que a pessoa comum possa construir. Claro que um bloco de notas físico é também uma excelente solução mas também esta tem riscos!

- Organização. Pode rotular as passwords e mantê-las bem arrumadas.

- Estas ferramentas têm praticamente todas uma aplicação móvel.

- Auto-preenchimento: existem apps para desktop e extensões/add-ons para Chrome, Firefox, Brave, etc.

- Partilha. Caso o deseje pode criar “cofres” (colecções) de passwords específicas para partilhar com outra pessoa da sua confiança: pode ter um pessoal, outro para colegas de trabalho, etc.

- Modos de segurança como o Travel Mode (modo viagem).

Uma das ferramentas mais úteis do 1Password tem de ser a monitorização de Logins Comprometidos:

Ou seja, o 1Password verifica automaticamente várias bases de dados fornecidas por serviços como o Have I Been Pwned, verificando de forma segura se alguma das nossas passwords se encontra presente numa lista de credenciais que tenha sido divulgada numa fuga de dados. Caso encontre alguma, informa-nos, e assim podemos actualizar as credenciais desse login específico com uma password segura.

Por todas estas razões e mais alguma, um gestor de passwords vale realmente o investimento.

Sobre HTTPS

Muitos ainda promovem que se a página tem HTTPS (anteriormente o cadeado verde no browser) = é segura… Errado!

Uma URL ter https:// não é critério único ou absoluto de segurança. Qualquer phisher pode registar um domínio e meter HTTPS, sobretudo porque hoje em dia é bastante acessível.

HTTPS significa que a ligação entre o nosso dispositivo e o site é encriptada e segura. No entanto, HTTPS não significa que o conteúdo dessa página seja seguro.

Podem ler mais nesta página, por exemplo.

Erros 404 e redireccionamentos

Às vezes os phishers parecem utilizar os links com o domínio real do website que utilizam como camuflagem.

Em jeito de aula práctica, tentemos agora pré-visualizar os para os exemplos abaixo (são todos seguros: se clicar sem querer, não se preocupe):

- Saiba mais sobre o WordPress

- Bem-vindo ao pedrosaurus.com!

- Subscreva em pedrosaurus.com/subscribe (404; página não encontrada)

- Compre já em pedrosaurus.com/test (redireccionamento)

- Uma oportunidade única!!!

À excepção do primeiro, estes links são todos suspeitos. Isto porque em cada um o texto “âncora” (ou anchor text, i.e. o que se lê) parece ser legítimo mas nem sempre os hyperlinks correspondentes apontam para o domínio autêntico (este mesmo), com umas pequenas diferenças.

- Nada a apontar, o texto corresponde ao site oficial

- Link não corresponde. O texto âncora parece mostrar um link para este site, mas de facto o hyperlink leva ao Twitter. Analisaremos mais à frente.

- A página /subscribe/ não existe (erro 404).

- A página /test/ redirecciona para outro website.

- O link da “oportunidade única” aponta para o domínio legítimo mas inclui parâmetros específicos (i.e. /?utm_source=p3dr054uru5&utm_medium=email&utm_campaign=urltest)

Assumamos que recebi o quinto e último link num email, e cliquei sem querer. Fico um pouco confuso, sem perceber a razão desse link aparentemente inofensivo. Provavelmente iria ignorar o email e apagá-lo, talvez tenha sido um lapso da empresa.

O que é que se passa aqui, afinal? Se é phishing não parece haver nenhum risco: o link manda-me para o site real. Podem haver várias razões para lhe enviarem uma URL legítima:

Querem saber se o seu email está activo

Se calhar o agressor não nos quer (ainda) levar a qualquer página falsa. Ao enviar a sua “campanha” para milhares de endereços, o seu propósito pode ser pura e simplesmente ver quem é que abre o email (independentemente se clicam no link e que é irrelevante), assim validando a sua existência e estado activo.

Não se surpreendam tanto com um phisher conseguir descobrir se nós abrimos o email ou não. Serviços empresariais lucram com este tipo de monitorização, como a ferramenta da empresa Mailtrack ou até o Mailchimp.

Para que serve isto? Ora se o phisher descobriu que uma conta Gmail existe, por exemplo, para que é que vai investir tempo e esforço numa campanha a fingir que é o Continente, quando pode fingir que é o Google?

Tendo acesso à nossa conta de email Google, por exemplo, pode mudar passwords noutras plataformas (como o PayPal, por exemplo), pesquisar informação sensível e pessoal, potenciais documentos, aceder aos documentos na Google Drive, etc. Pode ser pior que perder a carteira.

Querem que responda

O intuito aqui pode ser mais macabro, no sentido em que tem lugar uma comunicação directa com o agressor que, por sua vez, quer estabelecer-se como credível e validar o seu disfarce perante a nossa ingenuidade.

No caso de me enviarem uma página inexistente (404), estarão a apostar que há uma probabilidade de que eu mais rapidamente lhes responda (“Olá, não consigo abrir o link!”) do que ir manualmente à página oficial/autêntica para completar a acção.

- Nesta fase o phisher pode informar-me que, por razões de segurança, devo fazer login no site oficial, em pedrossaurus.com/login… Vêem esse “s” a mais, certo? Agora sim, se clicar no link serei levado a uma réplica do site oficial, onde me será pedido para confirmar a minha password, telefone, morada, cartão de crédito, e por aí fora.

- E se esse link estiver escondido atrás de um texto âncora ou botão, ainda mais provável é que nem desconfie de nada.

Também é plausível assumir que uma empresa autêntica possa eventualmente cometer um erro e enviar-me um link incorrecto sem querer. Uma vez mais, proceder às verificações deste artigo… a quem é que respondemos realmente se clicar em Reply, sobretudo, porque o endereço pode estar ofuscado.

A forma mais segura é sempre ir ao site autêntico/real abrindo-o noutra pestana sem clicar em nada do email, iniciar sessão, e verificar se aí temos algum alerta ou mensagem. Se a dúvida persiste, email para apoio ao cliente.

Se muitas dúvidas do que clicou ou não clicou, se encontrou um site estranho mas não preencheu nada, etc, pelo menos mude a password.

Quando o link leva a outro site

Um caso comum é quando o phisher cria uma cópia fraudulenta de uma plataforma legítima. Por outras palavras, desenha essa página de modo a parecer-se o mais possível com o site real que utilizamos e no qual confiamos (ver notas do Facebook sobre o tema).

Em geral, o nome de domínio fraudulento inclui a marca da organização verdadeira de modo a garantir uma maior probabilidade de engano.

Vejamos alguns exemplos:

- pedrosaurus-login .com não é pedrosaurus .com

- admin-pedrosaurus .com não é pedrosaurus .com

- pedrosaur .us não é pedrosaurus .com

- pedrosaurus .net não é pedrosaurus .com

- myaccount .com/pedrosaurus-com não é pedrosaurus .com

- newsletter.pedrosaurus .com é um subdomínio de pedrosaurus .com

Atenção a domínios, subdomínios, TLDs, hífens, barras e pontos. Novamente a mesma regra: em caso de dúvida, não clicar e ir manualmente ao site oficial por nossa conta.

Todos sabemos que muitas empresas têm vários domínios ou versões do seu site (para apresentar o conteúdo em vários idiomas, ou mostrar a versão móvel, por exemplo). Portanto, é muito útil que uma pessoa esteja minimamente familiarizada com as diferenças dos casos que se seguem.

Suponhamos que quero permitir que os visitantes do meu site se registem e tenham as suas contas na plataforma. Para tal, preciso de criar uma página de login. Sendo o meu domínio “pedrosaurus.com”, posso optar por duas formas de o fazer, ambas legítimas:

- Sub-domínio: login.pedrosaurus.com

- Sub-directoria: pedrosaurus.com/login

No entanto, scammers, phishers e companhia aproveitam-se da ignorância das pessoas neste tema de modo a enganá-las.

Vejamos mais exemplos. O meu site www.pedrosaurus.com é o único domínio legítimo, certo? Um phisher poderia comprar um ou mais dos seguintes domínios de modo a disfarçá-los do meu site:

- www.pedrosaurus-admin .com

- www–pedrosaurus .com

- www. pedrosaurus -support.com

- www. pedrosaurus -newsletter .com.br

- www. pedrosaurus .co.uk (neste caso assegure-se que o site real também é dono deste TLD. Caso contrário, pode ser fraude!)

- security- pedrosaurus .com

- Etc.

Não reconhecermos as diferenças pode ser desastroso. Pensemos em quantos dos nossos amigos ou familiares cairiam ou não se um phisher lhes enviasse o email bem disfarçado no momento certo. Imaginemos que é enviado por seguranca@banco-admin[.]com em vez do legítimo seguranca@banco[.]com, e que lhes pedem para responder com alguma informação, clicar num link e confirmar dados de acesso, transferir X Euros para um IBAN por um motivo qualquer, confirmar o seu cartão de crédito… Quão preparados estariam?

Em suma, há que ter cuidado com os domínios associados a mensagens não solicitadas ou que nunca subscrevemos. Até há quem os copie, seja o propósito phishing ou não, e nem sempre um link que alguém de confiança nos envia é seguro.

Resumindo

Empresas legítimas e sérias nunca lhe pedirão dados pessoais e confidenciais como a password, a sua conta do banco, etc, sobretudo se é informação que à partida já deveriam ter.

O Universo também nos dá pontos kármicos extra se formos cidadãos proactivos e alertarmos as organizações de potencial actividade suspeita, ou mesmo fraudulenta, em seu nome.

- Não apenas porque ajudamos o site. Também estamos a promover a educação sobre o tema e seus perigos, e contribuindo para maior segurança na Internet.

- A maioria das empresas tem (e se não tem, devia ter) um endereço específico para reportar estas situações (e.g. abuse@…, report@…, fraude@…, etc.).

- Nestes casos pode fazer forward do email de phishing desde que os alerte para o facto. Se o copiarmos para um formulário de contacto, muita informação será perdida e o esforço será mais ou menos em vão.

- Se a empresa apenas tem um formulário no site, partilhe a mensagem do email e pergunte-lhes se estariam interessados que o enviasse para algum endereço em particular.

No caso de pagamentos através de plataformas de compras ou reservas online (sobretudo num âmbito turístico: casas de férias, tours, etc.), tente evitar não pagar por fora a um fornecedor de modo a evitar a taxa de transacção aplicada pela plataforma principal. Estas plataformas também facilitam as transacções e é da responsabilidade delas zelar pela segurança das mesmas (há excepções de serviços como o PayPal, onde podemos ser redireccionados de e para a plataforma durante o pagamento). Além disso, em caso de fraude cometida na plataforma, a empresa pode até cobrir o que pagámos a algum indivíduo fraudulento, dependendo dos termos e condições.

Estas plataformas:

- Asseguram a transacção entre si e outro utilizador

- Geralmente facultam o seu próprio sistema de mensagens, o que é mais do que suficiente para realizar a transacção. Quando outro utilizador lhe pede para contactá-lo “por fora”, estará por sua conta e risco.

Falta de formação = catástrofe

Até a comunicação social por vezes carece de preparação. Embora não esteja directamente relacionada com phishing, o que segue demonstra muito bem a vulnerabilidade e falta de preparação de alguns meios de comunicação.

Resumo: a propósito do “dia das mentiras” (1 de Abril de 2020), começou a circular um email aparentemente enviado pelo Governo, com um endereço Gmail. Até aqui não passa de uma partida… O problema é quando vários OCS não verificam a sua autenticidade e decidem publicar!

Como avisou logo a redacção do Shifter, era uma farsa.

Imaginem agora que o email continha um link para a fonte ou algo que capturasse a curiosidade da redacção, instalando malware nos seus computadores, solicitasse autenticação numa página falsa do site dos mesmos, etc… Enfim.

Como reagir a um ataque de phishing

O que devemos fazer se formos vítimas de phishing? Se identificou ou suspeita ter sido vítima de um ataque de phishing (ou fraude online em geral), deixo algumas recomendações:

- Se reconhece a plataforma da “camuflagem” do agressor, mude a sua password imediatamente na mesma, pelo menos. Em caso de dúvida, na sua conta de email também.

- Se disponível, active a verificação 2-factores na plataforma.

- Contacte a plataforma sobre a situação com os detalhes mais relevantes. Não lhes faça forward do email fraudulento a não ser que lho peçam; pode enviar uma imagem do mesmo primeiro.

- Reporte o link de phishing à Google, Symantec, etc. (lista na secção seguinte) e dependendo do caso pode até registar uma queixa junto do International Consumer Protection and Enforcement Network (ICPEN), se necessário.

- Instale software anti-vírus no seu computador e faça scans do sistema regularmente.

Sobretudo, permaneça vigilante.

Recursos úteis

Reportar link/URL suspeito:

- Microsoft

- Symantec

- AntiPhishing.org

- PhishTank (terá de se registar)

- 🇵🇹 Segurança Informática 🇵🇹

- Adicione o link suspeito ao feed em https://feed.seguranca-informatica.pt

- Notificação de potencial phishing em https://seguranca-informatica.pt/scam-alerts

- Siga o projecto no Twitter ou Facebook

Outros:

- Analisar URL no VirusTotal

- GotPhish.com de @SwiftOnSecurity é um recurso excelente com várias ferramentas e procedimentos anti-phishing.

- Have I Been Pwned? de @troyhunt avisa-nos se um endereço nosso (e algum outro dado pessoal) está incluído numa fuga de informação de alguma empresa

- O site urlscan.io permite-nos pré-visualizar qualquer URL em segurança

- Links Bit.ly

Copie o link e adicione um sinal de adição (“+”) no final do mesmode modo a pré-visualizar a URL por detrás do link encurtado (e depois pode copiar o link “real” e vê-lo no urlscan). Experimente fazê-lo neste link: http://bit.ly/2C6AhOV (deverá conseguir que aponta para este site)

- Links Bit.do

Outro serviço de encurtamento de links, neste caso adicione “/expand/” após o domínio do link:

Se precisar de ajuda

Se recebeu alguma mensagem suspeita e está em dúvida, pode enviá-la para o email [email protected] (captura de ecrã se SMS, forward se email) e terei todo o gosto (e curiosidade) em ajudar no que puder.

Leituras adicionais

- Sobre clicar em links num email (TipTopSecurity)

- Reconhecer actividade suspeita (PayPal)

- Scams de phishing (Hoax-Slayer)

- Como spammers disfarçam um endereço de email (e como pode proteger-se) (LifeHacker)

Nota: não sou perito habilitado/certificado em temas de T.I. ou cibersegurança. Este conteúdo resume o que aprendi através de experiência profissional, analisando e desenvolvendo metodologias de prevenção e reacção a actividade fraudulenta, tal como conhecimentos obtidos por interesse próprio. Feedback é sempre bem-vindo, escreva para [email protected].

Foto principal do artigo: Nicolas Picard